Кризис обострил и без того напряженную ситуацию в сфере информационной безопасности банков. Им теперь приходится защищаться и от «чужих», и от «своих», и от регуляторов

На инкассаторскую машину напали бандиты в масках, злоумышленники пытались унести банкомат со всем содержимым, хакеры «взломали» банковскую сеть с целью хищения информации о клиентах… Конечно, подобные новости будоражили финансовый рынок и раньше, но после наступления кризиса-2008 их число увеличилось в разы.

Банки все чаще становятся жертвами охотников до легкой наживы, а то и злопамятных сотрудников, попавших под сокращение. Стандарты, кодексы, законы и нормативы - также полноценная «зона риска» для банков

ВПЕРЕДИ ПЛАНЕТЫ ВСЕЙ

Прямым подтверждением актуальности темы стала Первая межбанковская конференция по информационной безопасности банков, которая была организована АРБ и сообществом ABISS при поддержке ЦБ РФ и прошла в феврале 2009 года в Республике Башкортостан. Представители госрегуляторов, кредитных организаций и IT-компаний по многим вопросам высказывали прямо противоположные мнения, но в одном были единодушны: банкам нужно выстраивать систему собственной безопасности, исходя из неприятного, но мобилизующего принципа «враг повсюду».

По словам зампреда Банка России Михаила Сенаторова, вопросы информационной безопасности звучат все более явно, причем не только в банковском секторе, но и в обществе в целом. При этом именно банковско-финансовая сфера находится на переднем крае борьбы с киберпреступностью. Все логично: эта отрасль наиболее информатизированная, здесь

разрабатываются и внедряются передовые технологии. Печальное следствие - именно она несет наибольшие издержки. «Банковские структуры действительно идут впереди по созданию защищенных информационных систем, и это радует, - соглашается первый заместитель начальника Центра ФСБ России Александр Баранов. - Реальный опыт взаимодействия и борьбы с преступностью, имеющийся в банковской сфере, используется в том числе, и в деятельности нашего Центра». Впрочем, оговаривается эксперт, не следует закрывать глаза и на тяжелые проблемы в этой области, которые пока не решены.

акцент

В 2003 году 72-летний британский пенсионер Дерек Бонд приехал отдохнуть в ЮАР, но был арестован ФБР по подозрению в похищении $4,8 млн. Вскоре выяснилось, что персональные данные англичанина уже 15 лет как использует американский мошенник. Так был открыт счет преступлениям, связанным с персональными данными.

Первая из таких проблем - откровенная неготовность системы к выполнению ряда законодательных актов (например, положений закона «О персональных данных»). Второе важное направление - обеспечение и применение самых современных информационных технологий в эксплуатируемых банковских

системах. Многие кредитные организации прячутся за якобы нерешаемые проблемы ИБ, а на самом деле, не желая затрачивать усилия и средства на создание современных систем, продолжают придерживаться в этом вопросе устаревших принципов. Третья «зона риска» - защита информации при электронном и удаленном банкинге. «Здесь мы имеем ряд нарушений. До сих пор удаленный банкинг небезопасен, и все знают про тот объем потерь, которые несет банковская система, а также об усиленной борьбе правоохранительных органов с нарушителями, хакерами. Если здесь идти по старому пути, вряд ли что-то удастся сделать - нужно нарабатывать новые подходы, новые взгляды», - уверен Александр Баранов.

БУКЕТ ЗАБОЛЕВАНИЙ

Финансово-кредитным структурам приходится защищаться от разнородных внешних угроз. От налетов на инкассаторов до банального заражения вирусами. И не всегда можно с уверенностью сказать, что страшнее.

Число вирусов в информационном пространстве, по определению Михаила Сенаторова, растет в геометрической прогрессии. Статистика убедительна: в 2006 году по сравнению с предыдущим годом число вредоносных программ выросло в пять раз. А в 2007-м было выявлено более 5 млн новых «экземпляров». Еще одна показательная цифра - 40% всех компьютеров, имеющихся в распоряжении человечества, находится под воздействием этих самых злонамеренных вредоносных программ. По признанию Дмитрия Фролова, начальника Управления безопасности информационных банковских технологий ГУБЗИ Банка России, зловещее дыхание последнего вируса Центробанк ощутил совсем недавно (правда, «болезнь» затронула регулятора лишь частично). Вирус появился 2 января и за две праздничные недели успел заразить более 9 млн компьютеров. Он использовал недочеты в операционной системе Windows, причем даже работавшие сообща антивирусные программы не смогли оперативно его идентифицировать.

На еще одной важной проблеме заострил внимание Андрей Курило, замначальника ГУБЗИ Банка России, - на необходимости выстраивать отношения с провайдерами, предоставляющими телекоммуникационные услуги на принципиально новых основах. По результатам нескольких исследований, на которые опирался Центробанк при изучении этой темы, вырисовывается любопытная картина. К примеру, время простоя в работе банков по вине провайдеров в 65% случаев составляет от 1 до 24 часов, а в 19% - до несколько суток. «Мы говорим о простое банкоматов. Это уже не частная, а социальная проблема: люди вовремя не получают зарплаты, пенсии. Проблему должны решать провайдеры, но возьмите договоры с ними, и вы увидите: никакой ответственности они не несут и вообще ни за что не отвечают», - возмущается Андрей Курило. Размер ущерба в результате подобного простоя оценить непросто. Но некоторые кредитные организации умудрились это сделать: в 57% случаев ущерб составляет до 100 тыс. руб., в 30% - до 1 млн рублей, в 13% - «переваливает» за 1 млн руб. А это уже весьма серьезная финансовая нагрузка на банк. Выход один - заниматься структурированием взаимоотношений с провайдером. Или же завести запасного провайдера, что никогда не мешает.

БОЛЬШИЕ МАНЕВРЫ

Весьма грозную проблему для служб информационной безопасности представляет интернет-банкинг. В ЦБ с сожалением отмечают рост числа атак: они зафиксированы уже в 20% регионов страны. Таким образом, это перестало быть проблемой Москвы в пределах Садового кольца, как любят шутить «регионалы». По данным Центра ФСБ, таким атакам за последнее время были подвержены более 30 банков. На конференции о подобном инциденте заявил, в частности, представитель Абсолют-банка.

«Механизм действия мошенников простой: списание средств реализуется с помощью секретных ключей и паролей, похищение которых осуществляется посредством «троянских» программ. Для входа используются зомбированные компьютеры, их владельцы ни о чем не подозревают, - рассказывает замруководителя службы информационной безопасности Промсвязьбанка Иван Янсон. - Зачастую средства списываются на пластиковые карты лиц без определенного места жительства».

Еще один вариант - перевести похищенные деньги на счета юрлиц, а затем снять их через банкоматы с карточек физлиц. Когда же банки научились оперативно реагировать на списания и предотвращать их, мошенники стали себе помогать. Сейчас атаки на банковские счета, как правило, сопровождаются DDOS-атакой, которая фактически лишает кредитную организацию возможности работать. Когда осуществляется крупное списание, «глушится» сервис банка: клиент не может войти в систему и обнаруживает свой несанкционированный платеж, когда уже поздно. Сложность заключается в том, что DDOS-атаку непросто идентифицировать, иногда она воспринимается просто как отказ в обслуживании.

Для минимизации подобных рисков кредитные структуры должны проводить мероприятия организационного и технического характера. К примеру, можно настроить фильтрацию по IP-адресу. При заключении договора клиент определяет диапазон IP-адресов, с которых может осуществляться вход в систему. Таким образом, операции с других адресов будут блокироваться. Еще один вариант - ведение дневника подключений. Клиент может заглянуть в отчет и увидеть, что происходило в его отсутствие. Важный момент - выстроить взаимодействия банковских подразделений, прежде всего, определить отдел, который будет осуществлять анализ подозрительных платежей, звонить клиенту и выяснять, его платеж или нет.

Пострадавшие от внешних атак банки сталкиваются с несколькими проблемами. Во-первых, непонятно, в какой госорган обращаться за помощью. Во-вторых, в почти обязательном порядке возникает сложность с возвратом украденных платежей: ответная реакция со стороны других кредитных организаций, как правило, отсутствует. Таким образом, не удается ни проследить, ни вернуть средства. На конференции было внесено предложение организовать на базе АРБ и сообщества ABISS «горячую линию» и информационный ресурс по типу сайта доверия для выявления и пресечения инцидентов по ИБ.

Пока же, по словам Андрея Курило, уровень хищений по этим каналам довольно заметный. Проблема серьезная и требует комплексной совместной работы банков и регуляторов. А также высокого уровня доверия друг к другу и оперативного информирования об инцидентах, чего сейчас нет. Происходит локальная борьба силами МВД, которое, конечно же, реагирует по факту и не озабочено разработкой превентивных мер безопасности.

Александр Баранов отмечает два уязвимых места в деле защиты удаленного банкинга. Первая сложность - персональная информация клиента при подключении к сервису оказывается в промежуточной машине (компьютере, терминале общего пользования и т.д.). Чтобы защитить эти данные, нужно их оттуда изъять. Предлагаемое решение - сделать автономное от компьютера устройство, которое, с одной стороны, полностью фиксировало бы действия клиента, чтобы впоследствии он не мог от них отказаться, а с другой - отслеживало бы действия самого банка. Это необходимо в случае возникновения судебных споров. Принципиальный момент - ключ ЭЦП и пароль, хранящиеся в устройстве, должны быть гарантированы от извлечения. Защита самих корпоративных систем удаленного доступа - вторая большая проблема. «Она как раз гораздо меньше, - успокаивает Александр Баранов. - Потому что в первом случае мы имеем миллион неквалифицированных пользователей, а во втором - две тысячи банковских систем, обслуживаемых достаточно квалифицированными специалистами».

пока верстался номер

21 февраля на федеральной трассе «Дон» семью налетчиками было совершено нападение на инкассаторскую машину Первого Процессингового банка. Преступление уже прозвали ограблением десятилетия. Тот факт, что из Ростова-на-Дону в Москву сумма в 43 млн рублей перевозилась без дополнительной охраны, говорит, по меньшей мере, о беспечности и халатности сотрудников пострадавшего банка. Напрашивающаяся версия об утечке информации и причастности работников структуры к преступлению отрабатывается. В 2008 году, по данным ГУВД, в одной только Москве было совершено 103 нападения на перевозчиков денежных средств (26 преступлений раскрыто). А с начала 2009 года в столице зафиксировано уже 6 нападений на инкассаторов и 19 ограблений граждан, получивших перед этим крупные суммы денег в банках или обменных пунктах.

Обратить внимание

До недавнего времени специалистов по информационной безопасности в России не готовили. Вообще же подобная специальность появилась около 10 лет назад. Родоначальником стал Московский инженерно-физический институт. Сейчас почти 100 учебных заведений ведут преподавание по перспективной специальности. Эксперты выделяют МИФИ, МГУ, МВТУ им. Баумана, МАИ, Санкт-Петербургский и Новосибирский госуниверситеты. Стоит отметить, что требования, предъявляемые к «безопасникам» отличаются от требований к IT-специалистам. Здесь требуется более широкая подготовка и симбиоз знаний: необходимо знакомство с вопросами криптографии, операционных систем, передачи данных, юридическими тонкостями и т.д. В настоящее время потребность в кадрах восполняется в основном за счет адаптации к новым задачам «ай-тишников».

Регуляторы категоричны: если какие-то мелкие банки не хотят выстраивать систему защиты интернет-банкинга, это уже их проблемы. После первого-второго судебного иска они быстро наберут нужный персонал и построят современные системы защиты.

ЗНАКОМЬТЕСЬ, ИНСАЙДЕР

Несмотря на все очевидные внешние риски, специалисты по ИБ уверены, что самая серьезная на сегодняшний момент угроза исходит от «чужих среди своих», т.е. от инсайдеров. Дмитрий Фролов напомнил, что первое компьютерно-инсайдерское преступление было зафиксировано в Citibank в «дремучем» 1973 году, когда кассир организации, используя персональный компьютер, перевел $2 млн на личный счет.

Старт был дан. Эксперты подсчитали, что сейчас 80% всех возможных рисков в сфере информационной безопасности - это как раз инсайдерские риски. «Технические проблемы или проблемы виртуальных сетей мы еще можем решить. А вот с инсайдером ничего не могут сделать веками. Тема вечная и не решена нигде в мире, - сетует Александр Лахтиков, начальник ГУБЗИ Банка России. - Любая серьезная организация занимается проверкой людей при приеме на работу. Конечно, проводятся профилактические работы с уже имеющимися сотрудниками, прилагаются старания к их воспитанию».

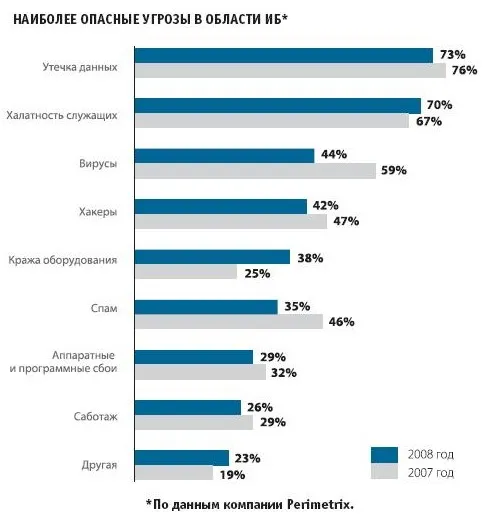

Андрей Курило поделился результатами исследования «Инсайдерская угроза в России в 2009 году»,

проведенного компанией Perimetrix. Выяснилось, что наибольшие опасения вызывают угрозы утечки информации (73%). Причем только 5% опрошенных компаний заявили: подобных инцидентов за последний год не было. А 42% даже не смогли назвать точное количество утечек. Серьезное беспокойство вызывает и халатность служащих (70%). Далее по нисходящей следуют искажение документации - 54%, кража оборудования -25%, саботаж - 21%.

Среди наиболее вероятных каналов утечки информации с подавляющим перевесом победили мобильные накопители - 70%. Помимо «слива» возникает еще одна проблема - заражение вирусами. «Все это происходит при неконтролируемом циркулировании накопителей с домашних компьютеров на служебные и обратно. Таким образом, вы получаете два удовольствия сразу», - добавляет Андрей Курило. Чуть менее опасные каналы - электронная почта (52%), Интернет, прежде всего, форумы (33%), печатающие устройства (23%). А вот среди наиболее эффективных средств защиты выявлено три абсолютных триумфатора: актуальные антивирусные средства, межсетевое экранирование, средства контроля доступа (все - по 100%).

Показательно, что в подавляющем большинстве случае инсайдеры не несут практически никакой ответственности. Наиболее часто применяемая мера - скромный «строгий выговор» (45%), далее - материальное взыскание (13%). Увольняют нарушителей только в 9%, а в 15% вообще никаких мер не применяют. Правда, половина злонамеренных инсайдеров после выявления преступления покидают компанию по собственному желанию. Еще одна важная тема - негативные факторы при решении инсайдерской задачи. Сейчас тормозят процесс прежде всего бюджетные ограничения и неэффективность предлагаемых технологий.

Начать дискуссию