Что такое фишинг

Глобальная сеть определила новый вектор мирового развития. Вместе с безграничными возможностями, которые дарит нам интернет, появились и реальные угрозы — мошенничество, как одна из разновидностей социального процесса, плавно перешло из реальной жизни в виртуальную.

Мошенники используют разные каналы коммуникаций для поиска потенциальных жертв, а благодаря анонимности, физической удаленности не просто злоупотребляют доверием пользователей, а присваивают себе чужие аккаунты и похищают деньги.

Активно развивается социальная инженерия — вид мошенничества на основе манипулирования чужими мыслями и поступками. Социнжиниринг — это незаконное получение доступа к персональным данным.

Мошенник использует психологическую манипуляцию — отключает логику и критическое мышление, стараясь вызвать сильные эмоции: тревогу, страх, любопытство, радость. Перегружает жертву информацией и делает акцент на принятии срочного решения.

Рассмотрим один из самых популярных методов социальной инженерии — фишинг.

Первые признаки фишинга появились еще в 1987 г. в период зарождения киберзащиты. Позже, в девяностые, хакеры из США создали набор инструментов для взлома учетных записей с целью кражи персональных данных.

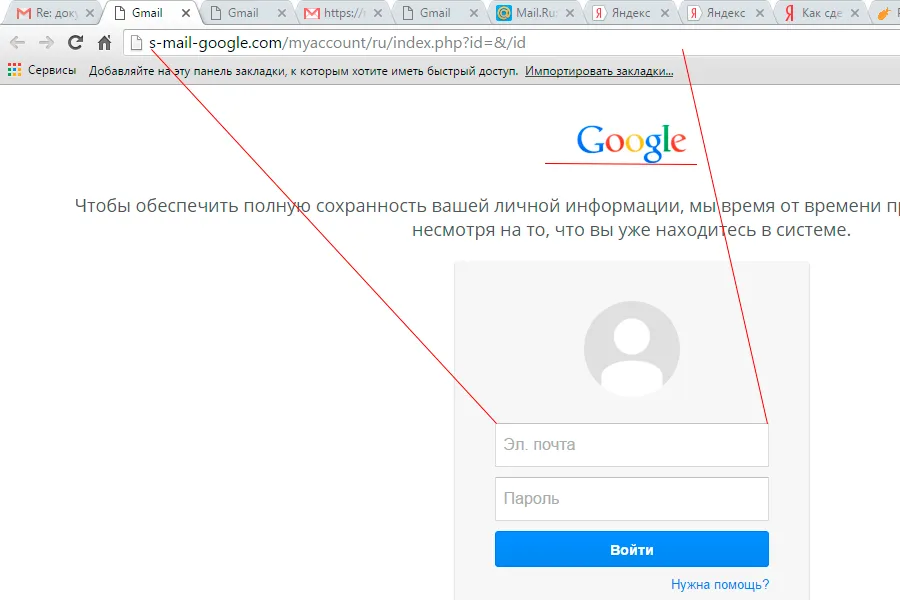

Так появился фишинг — интернет-мошенничество, основанное на введении пользователя в заблуждение путем направления ему фальшивой ссылки на сайт, визуально имитирующий реальный сайт банковского приложения, социальной сети, интернет-магазина — сервиса, который требует идентификации.

Задача фишера: заманить жертву на сайт-ловушку и выудить логины, пароли, номера банковских карт. Сам термин происходит от англ. «Fishing» (рыбалка) — хакер применяет метод, основанный на технике «отлова» потенциальной жертвы.

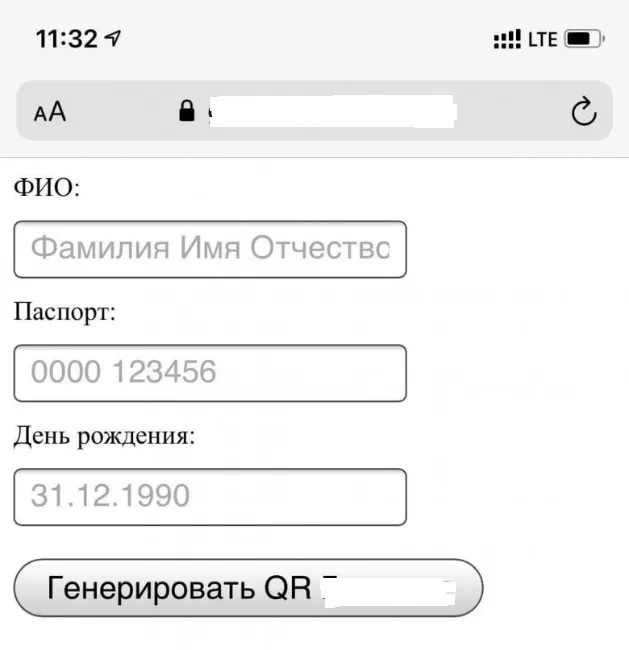

Вспомним COVID-19. После введения вакцины государство установило ряд преимуществ для привитых граждан. Ситуацией тут же воспользовались преступники: осенью 2020 года были зафиксированы десятки поддельных сайтов, на которых фишеры предлагали пользователям оформить якобы QR-коды о вакцинации. Также активизировались сервисы для «генерации сертификата» с обязательным вводом персональных данных.

Платформа Kaspersky Automated Security Awareness — платформа для обучения сотрудников информационной безопасности. Базовый экспресс-курс освежит знания в области киберугроз и защиты от них, а основной, более углубленный, позволит в полной мере освоить навыки киберзащиты.

Цели фишинга

Главная цель фишинговой атаки — украсть ценную информацию, получить доступ к аккаунтам. Киберпреступник может продать конфиденциальные данные третьим лицам, вывести денежные средства со счета, а может шантажировать, угрожая разместить в сети личные снимки.

Фишеры охотятся на разные социальные группы: от частных лиц до крупных компаний, потому целевые способы атаки связаны с размером бизнеса и популярностью личности.

Если цель мошенника — организация, преступник попытается заполучить данные учетной записи одного из сотрудников, чтобы в дальнейшем направить усиленную атаку на компанию в целом.

Виды фишинга

Во многих браузерах можно проверить, безопасна ли ссылка, по которой следует перейти. Но первая линия защиты от кибератаки — осмотрительность и осторожность. Обнаружив подозрительное письмо в почтовом ящике или смс от службы поддержки банка, нужно понять, имеют ли они признаки мошенничества.

Разделим методы фишинга, которые используют преступники на две основные категории.

По типу инструментов

Классический, он же фишинг-клонирование. Самый распространенный вид интернет-мошенничества, когда преступники клонируют письмо реальной компании и направляют его потенциальной жертве с целью получения логина/пароля, номера счета, CVC банковской карты через подставные сайты. В итоге личная информация жертвы оказывается в руках мошенников.

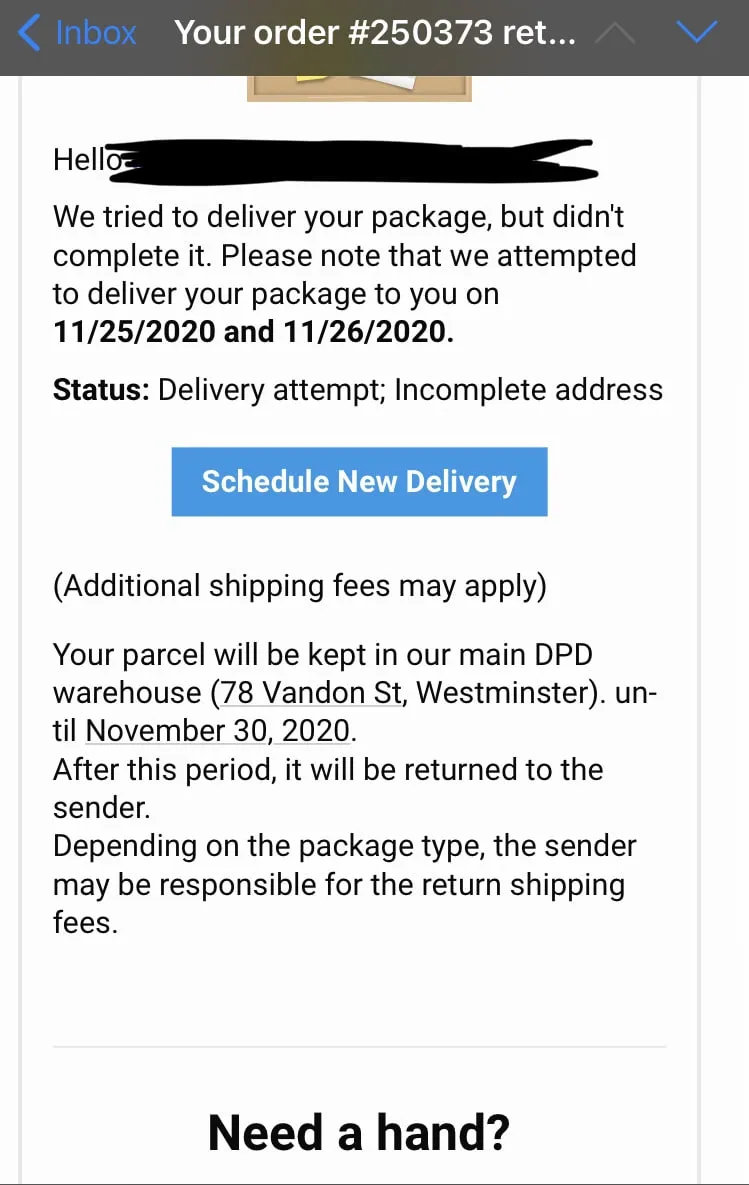

Смишинг (фишинг SMS). «Приманка» — текстовое сообщение с просьбой нажать на ссылку. Вредоносная ссылка имитирует уведомление об аккаунте, сообщение о бесплатных подарках, срочное смс из службы поддержки с требованием написать на электронную почту, указанную в SMS, или перезвонить.

Цель — убедить жертву, что сообщение реально, получить конфиденциальные сведения и использовать их в мошеннических целях.

Голосовой фишинг, он же вишинг. Во время звонка преступник сообщает потенциальной жертве о блокировке карт, аккаунтов и т.п. (понуждает сообщить конфиденциальные данные). Мошеннический номер подделывают под реальный номер банка или госоргана, от имени которого поступает звонок.

Вишинг базируется на слабостях и ошибках, а не на уязвимости сервиса или устройства. Для разблокировки карты, восстановления доступа к аккаунтам мошенник просит назвать логин и пароль.

Помните: сотрудники банка никогда не запрашивают PIN-код и пароли от учетки.

Фишинг в соцсетях. Преступники тщательно планируют атаку, предварительно собирая информацию о жертве на сторонних сайтах. Типичный пример: мошенник знакомиться с жертвой с фальшивого аккаунта, выманивает необходимые сведения и манипулирует ими в дальнейшем. Либо отправляет жертве смс от какого-то сервиса или банка. Нужно получить логин и пароль для входа в систему, личную информацию, данные банковских карт.

Фарминг (Pharming). Фишинговая атака с использованием системы доменных имен (DNS). Пользователь переходит на безопасный сайт, и ничего не подозревая, перенаправляется на вредоносный сервер с ложным IP-адресом — ценная информация жертвы похищается. Простыми словами, фарминг изменяет ключевые файлы на компьютере жертвы либо пользуется уязвимостью DNS-сервера. В фишинговом сообщении содержится вредоносный код, изменяющий файлы на устройстве получателя. Данные файлы перенаправляются на поддельный сайт мошенников, которые активизируют вредоносное ПО на компьютер пользователя и похищают личные данные.

По масштабу и целям

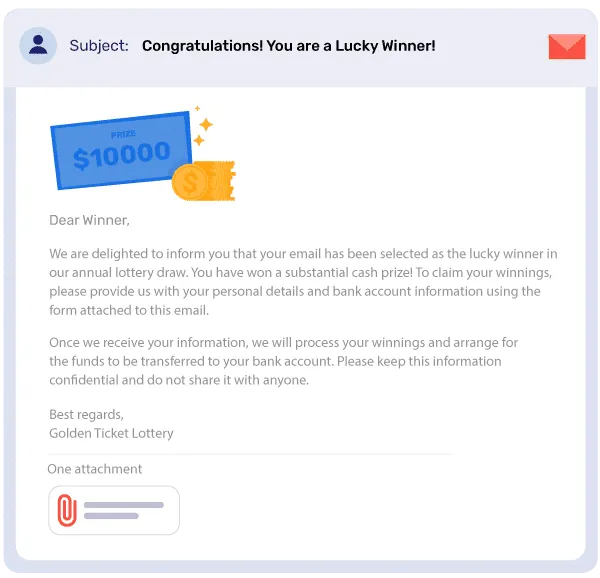

Массовый фишинг. Рассылка писем привлекательного содержания на различные электронные адреса. Это сообщения о выигрыше в лотерею, финансовой помощи от государства, бесплатных услугах. Все, что нужно — перейти по ссылке и ввести свои данные, после чего они оказываются в руках мошенников.

Целевой фишинг (адресный). Под прицелом конкретная группа людей, обычно — владельцы бизнеса и публичные лица. Целевой фишинг подразумевает электронное письмо с личной информацией о жертве (ФИО, телефон, должность, данные о компании): мошенник старается войти в доверие, сформировать дружеские, партнерские отношения, чтобы получатель поверил в то, что связь с отправителем реальна. Жертва в таком случае добровольно расстанется с нужной информацией, что значительно увеличит шансы на успех атаки.

Целевой фишинг, как и классический, направлен на сбор персональных сведений. Под угрозой руководители и работники финансовых отделов, у которых есть доступ к конфиденциальной финансовой информации.

97% кибератак на корпоративные сети — это результат эффективного целевого фишинга (статистика института SANS). Финансовая информация ценна для преступников, потому бухгалтерские и аудиторские фирмы чаще остальных становятся объектами целевого фишинга.

Охота на китов («Уэллинг» с англ. whaling, «китобойный промысел»). Метод фишинга, подразумевающий захват данных авторитетных должностных лиц: генеральных директоров и руководителей отделов, к которым условно можно применить термин «большая рыба» или «киты». Фишинговое письмо может содержать информацию о финансовых или юридических проблемах организации. Руководитель переходит по ссылке на страницу, где нужно ввести корпоративные данные, например, ИНН или реквизиты банковского счета, оказываясь таким образом на крючке фишера.

Злоумышленники тратят немало времени, тщательно подбирая момент и инструменты для хищения персональных данных. Высокопоставленные лица имеют доступ к большому объему конфиденциальной информации, потому охота на «китов» несет большую угрозу. Уэллинг использует те же принципы, что и целевые фишинговые атаки, однако взломанная учетная запись руководителя более интересна преступникам, чем поддельная электронная почта.

Кто чаще становится жертвой фишинговых атак

Совершенствуются механизмы социальной инженерии, банковские операции уходят в цифровую реальность, увеличивается спрос интернет-ресурсов — все это привлекает фишеров, которые стремятся получить доступ к персональным данным.

Жертвами фишинга может стать каждый, но наиболее уязвимыми считаются:

пенсионеры — зачастую подвержены внушению, менее остальных знакомы с информационными технологиями и способами интернет-мошенничества;

должностные лица — работники компаний, особенно руководители высшего звена;

неопытные пользователи — плохо знакомы с компьютерными технологиями, мало что знают о кибератаках и попросту не в состоянии распознать фишинговый сайт;

те, кто пренебрегает дополнительными мерами безопасности — не используют сильные пароли, двухфакторную аутентификацию, антивирус;

люди в состоянии стресса — переживают сильные эмоции, в силу чего не проявляют должного внимания.

Как распознать фишинговые сайты и ссылки

Фишинговый сайт — обманчивый ресурс под видом законного ресурса, созданный с одной лишь целью: похитить личные данные. Зачастую выглядит очень похоже на настоящий сайт известных компаний, финансовых учреждений или популярных интернет-магазинов.

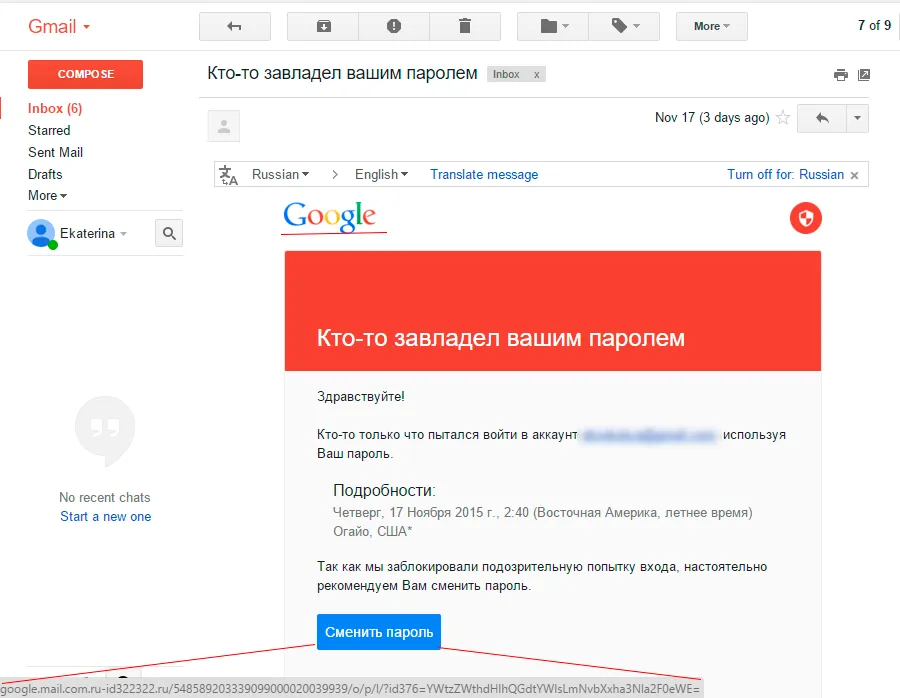

Фишинговые письма со ссылками на фишинговые сайты — это электронные письма, содержащие фальшивые веб-ссылки, которые выглядят как легальные, но переводят на поддельный сайт.

И те и другие имеют признаки, которые помогут распознать фишинг:

Сообщение вызывает страх. Текст внушает чувство срочности, имеет тревожные, кричащие фразы, требующие действовать немедленно — нажать на кнопку, которая содержит ссылку на фишинговый сайт.

Орфографические ошибки и опечатки — зачастую это намеренные ошибки в середине слов, посреди ссылки или замена буквы на похожую цифру. В то же время отсутствие ошибок не является подтверждением легитимности.

Поле «кому» содержит несколько адресов, и все они кажутся случайными. Корпоративные СМС, как правило, направляются каждому получателю в отдельности.

Открывающиеся страницы выглядят, как сайт, с которым вы знакомы, может всплывать окно с запросом персональных данных.

В сообщениях есть просьба ввести персональные данные. Например, логин и пароль, реквизиты кредитных карт и др.

Нет инициалов получателя. Используются общие фразы вроде «Дорогой друг», «Уважаемый клиент» или просто приветствие вместо имени получателя.

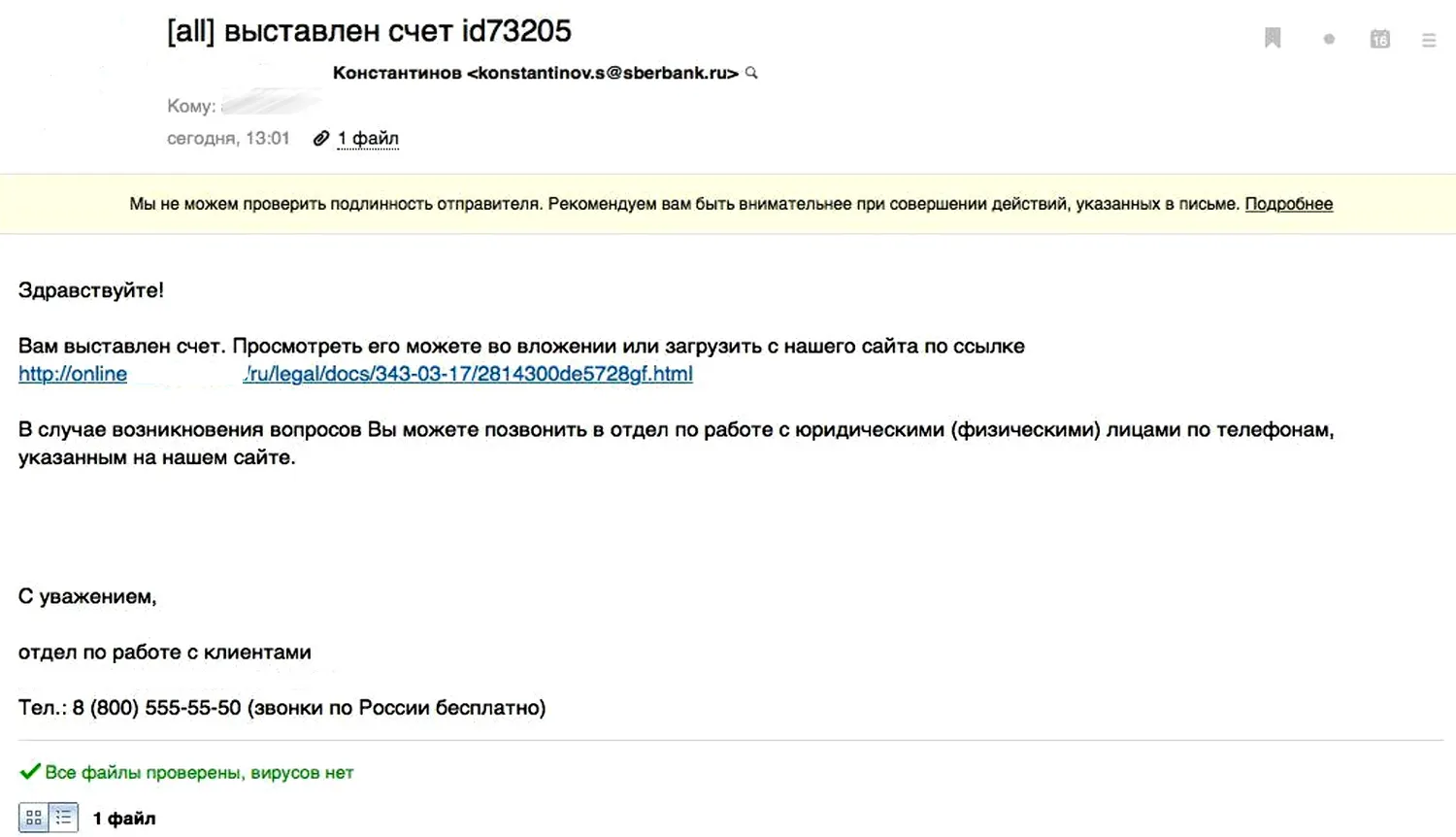

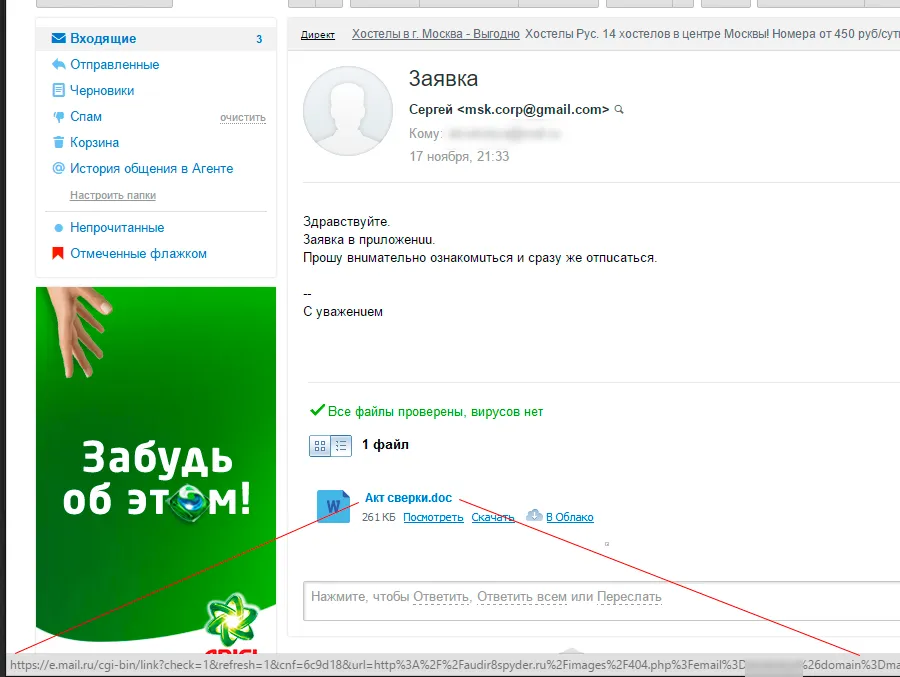

В письме есть подозрительные ссылки и странные вложения.

Встречаются наименования корпораций, устаревшие символы брендов.

Фишинговые письма бывают слишком хороши. Вы якобы сорвали джекпот или выиграли небывалый приз.

щение о выигрыше.

Сомнительный домен. Действительно ли американский сервер будет направлять письмо именно вам, еще и с китайского домена?

Защитите цифровое пространство вашей компании с помощью тренингов по безопасности от Kaspersky Security Awareness — пройдите бесплатный урок «Фишинговые письма и как их распознать».

Как защититься от фишинга

Мошенники постоянно совершенствуют технологии фишинга, чтобы украсть ваши данные.

Рассмотрим методы защиты от кибератак с позиции пользователя.

1. Если получили подозрительное письмо — сразу удалите. Если открыть вложение или нажать на ссылку в фишинговом письме, вирус тут же активируется. Некоторые почтовые клиенты поддерживают скрипты, потому можно заразиться, просто открыв сомнительное письмо.

2. Блокируйте отправителя. Когда почтовый клиент предусматривает возможность вручную блокировать отправителя, так и делайте. Отметив домен электронной почты отправителя, добавьте его в список заблокированных. В частности, это актуально, если электронным ящиком пользуется еще кто-то, кроме вас (например, член семьи), поскольку подозрительное письмо, не попавшее в спам, может открыть кто-то другой.

3. Прежде чем делиться конфиденциальной информацией, полагайтесь на здравый смысл. При получении сообщений от банка или крупной компании избегайте перехода по ссылкам в них; лучше вручную введите адрес сайта в браузере. Так вы проверите, что оказались на официальном ресурсе.

4. Остерегайтесь тревожных сообщений. Серьезные компании не запрашивают через электронную почту вашу личную информацию или данные учетной записи. Если получите подобное письмо, сразу удалите его и свяжитесь с компанией, чтобы убедиться в безопасности вашей учетной записи.

5. Не открывайте вложения из подозрительных писем. Особенно если они поступили от неизвестных отправителей и содержат файлы форматов Word, Excel, PowerPoint или PDF.

6. Не переходите по ссылкам из писем. Иначе это может привести к загрузке вредоносных программ. Будьте внимательны с письмами от поставщиков и других организаций: в таких случаях вручную входите на официальный сайт компании, чтобы проверить, какие данные они могут запрашивать у партнеров.

7. Обновляйте программное обеспечение и операционную систему вовремя. Программные продукты, особенно для Windows, часто становятся целью фишинга и других атак. Убедитесь в их надлежащей защите и своевременном обновлении.

С позиции организации выделим следующие методы защиты от фишинговых угроз:

1. Уникальные и сложные пароли помогут защитить учетные записи. Обновляйте их регулярно и не используйте один и тот же пароль в нескольких сервисах. Создавайте и храните пароли в специализированных менеджерах паролей.

2. Двухфакторная (2FA) или многофакторная аутентификация (MFA). Она означает несколько ключей для входа в систему (пароль, имя пользователя, отпечаток пальца, код доступа и др.). Дополнительный уровень проверки при переходе на подозрительные сайты обеспечит эффективный метод защиты от фишинговых атак.

3. Регулярные обучающие тренинги для сотрудников снизят риск успешных кибератак с применением методов социальной инженерии, например, с помощью онлайн-платформы Kaspersky Automated Security Awareness Platform.

Kaspersky Automated Security Awareness — автоматизированная платформа, которая поможет сотрудникам сформировать современную модель кибербезопасного поведения. Основы IT-безопасности — залог оперативной и грамотной реакции сотрудника любого уровня на попытку взлома мошенниками корпоративной почты.

4. Оперативное обновление операционной системы и ПО на всех корпоративных устройствах поможет закрывать уязвимости, которыми могут пользоваться злоумышленники.

5. Файервол. Блокирует опасные запросы и попытки загрузить вредоносное ПО сторонними устройствами.

В компаниях в целях обеспечения кибербезопасности должен стоять запрет перехода по внешним ссылкам электронной почты в корпоративной сети. Такой запрет обеспечивает файервол (с англ. firewall, «огненная стена») — программа, защищающая рабочий компьютер от сетевых угроз. Другое название — брандмауэр или межсетевой экран. Софт фактически экранирует вредоносные действия из интернета. Если файервол видит подозрительный трафик, она его заблокирует.

6. Установка надежного специализированного решения для защиты корпоративной почты, которое автоматически будет отправлять подобные письма в спам.

Например, можно выбрать Kaspersky Security для почтовых серверов — это решение, объединяющее систему электронной почты и средства ее защиты в составе готового к использованию виртуального устройства безопасности.

Самые популярные темы фишинговых атак

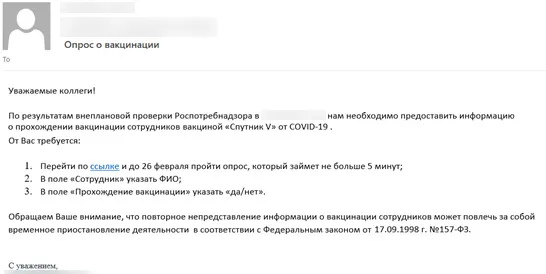

Вернемся к теме COVID-19: пандемия оказала серьезное влияние на бизнес — корпоративные рассылки часто включали в себя информацию о вирусе. Мошенники имитировали рабочую переписку: довольно успешной фишинговой атакой в России стал опрос о прохождении вакцинации от HR-службы. К концу 2021 года, около 70% сотрудников переходили по ссылке фишингового письма, 50% вводили данные от корпоративных учетных записей в фальшивую форму идентификации.

Популярной темой фишинга становятся знакомства — люди уходят в режим онлайн и скачивают все больше приложений для общения. Однако мошенники тоже пользуются такими приложениями: регистрируют поддельные аккаунты и пишут доверчивым пользователям с целью получения личной информации либо денежных средств.

Летом 2023 года «РТК-Солар» и «Лаборатория Касперского» рассказали о массовых рассылках российским компаниям писем с «уголовными делами» якобы от имени Следственного комитета.

Преступники рассылали письма с требованием ознакомиться с материалами уголовного дела, используя домены, имитирующие официальные доменные имена органов следствия.

В письме говорилось, что получатель является свидетелем по некоему уголовному делу — нужно срочно сообщить о своем присутствии на суде. Письмо, естественно, содержало вредоносную ссылку, которая якобы вела на карточку дела, а на деле загружала вредоносное ПО.

Актуальная новость — также успешная тема для мошеннических действий. Каждая десятая атака на организацию содержит новость на злободневную тему: терроризм, оружие, ядерная энергетика, протесты в мусульманских странах, обезьянья оспа (целевой фишинг на поставщиков медоборудования в Европе) и т.д.

Заключение

Фишинг — опасный метод кибератаки. Страдают не только обычные пользователи, но и компании с мировым именем, поскольку мошенники выдают себя за известные бренды и правительственные органы.

Очень часто целью фишеров являются именно сотрудники организаций, так как с их помощью преступники могут проникнуть в инфраструктуру не только самой компании, но и в систему партнеров.

Мошенники используют манипуляцию: путем маскировки вирусных сообщений и программ там, где мы не всегда внимательны (например, в электронном ящике) заставляют сообщать личные данные. Обман, хитрость и ложное доверие — ключевые характеристики психологического аспекта фишинга. Сообщения, требующие небывалой срочности и представления личных данных в большинстве своем являются мошенническими.

Щелкнув ссылку, которая может загрузить вредоносное ПО или перевести на сайт-ловушку, вполне реально попрощаться со своими учетными записями. Чтобы не попасться на крючок, важно не спешить и внимательно изучать всевозможные ссылки, текстовые сообщения и адреса электронной почты отправителей — безопасность в цифровой реальности должна быть на первом месте.

Получите бесплатный чек-лист по киберзащите бизнеса на удаленке

Поможем избежать атак программ-вымогателей

Узнайте, как безопасно организовать работу в условиях удаленной работы

Реклама: АО «ЛАБОРАТОРИЯ КАСПЕРСКОГО», ИНН 7713140469, erid: LjN8K5hie

Начать дискуссию