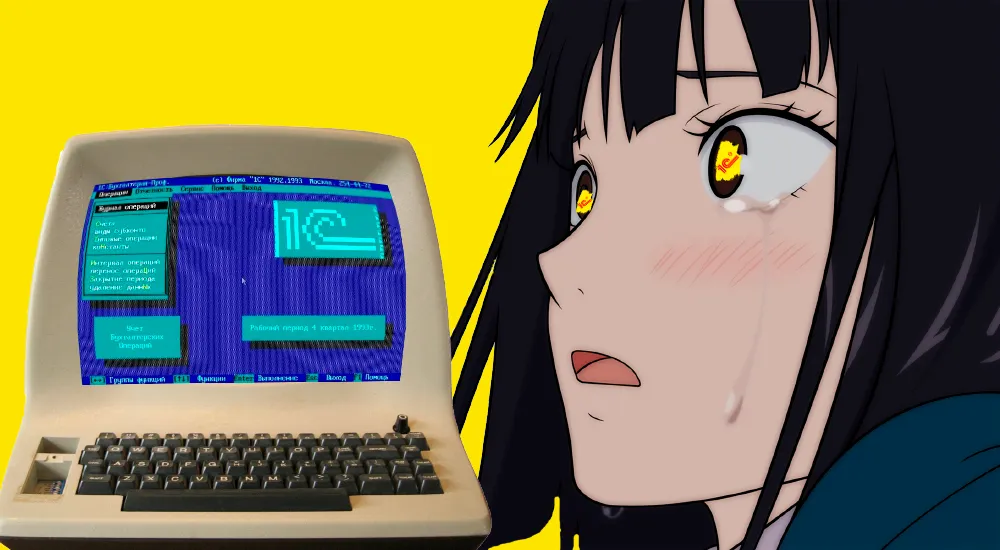

Насколько безопасна 1С? Взгляд с разных сторон

Программные продукты 1С представляют собой своего рода стандарт для работы различных видов учёта. Практически любой процесс автоматизации деятельности малых и средних организаций завязан на применении 1С. Но насколько безопасна эта платформа?

Аналитический отдел компании Falcongaze изучил этот вопрос.

Что такое 1С?

Кто-то считает, что 1С — это удобная система учёта, некоторые, что она представляет собой систему автоматизации, кто-то вообще не вдаётся в подробности и вряд ли сможет чётко описать этот продукт.

Однако, если рассмотреть продукт более детально, то можно сказать, что 1С — это целая экосистема. И как экосистема она включает в себя следующие составляющие:

с технической точки зрения:

- собственно платформа 1С — основа, на которой пишутся конфигурации (прикладные решения, с которыми работают пользователи);

- конфигурация;

- 1С Битрикс — система для работы с сайтами;

на организационном уровне:

- сама компания 1С;

- партнёры компании и специалисты, которые занимаются обслуживанием системы.

Насколько эта система безопасна?

Безопасность 1С зависит от самой системы лишь отчасти. Повлиять на безопасность системы может:

- Используемый формат хранения данных.

- При использовании файлового формата доступ ко всем файлам и их конфигурациям имеется у всех пользователей. В теории, любой пользователь в таком случае может просто удалить, изменить или скопировать себе все данные из базы.

- При использовании формата СУБД (PosgreSQL, MS SQL Server) возникают другие проблемы. Зачастую конфигурацию такого формата дорабатывают под нужды конкретной организации и забывают про информационную безопасность. Как итог, имея даже временный доступ к базе, злоумышленник может без особого труда скопировать необходимую информацию. Отдельной графой стоит настройка сервера СУБД. Иногда неправильные настройки сервера приводят к тому, что расположенные на них базы данных становятся доступными извне и даже могут быть проиндексированы (в таком случае данные появляются в результатах поиска Google, например).

- Настройки политик доступа к данным. Очень часто организации не задумываются о важности настройки ролей и связанных с ними политик доступа к данным. Но если не отнестись к этому вопросу серьёзно, то сотрудники получат практически неограниченный доступ к хранящимся в базе данным, что может привести к утечке.

Внешние угрозы также не остаются в стороне. Вредоносные программы и методы социальной инженерии несут большую опасность для данных. Даже при разграничении доступа к данным можно с определённой долей успеха добраться до системного администратора, специалиста службы безопасности или даже директора компании и убедить его открыть доступ к базе.

Получается, что ответ на вопрос «безопасна ли платформа 1С?» зависит от того, насколько ответственно конкретная организация подходит к проблеме информационной безопасности, какое программное обеспечение она использует для защиты и как часто обновляет его. Каждая мера безопасности в отдельности имеет низкую эффективность, лишь в комплексе они будут давать ощутимый результат.

Как сделать 1С безопаснее?

Для улучшения безопасности платформы, как и любой другой системы, необходимо применять комплекс мер. Среди них следует отметить следующие.

Со стороны самой платформы:

- ответственный подход к настройке политик доступа к данным. Дать сотруднику доступ к данным, которые ему не нужны в работе, значит либо отвлекать его на них из-за природного любопытства в лучшем случае, либо подвергнуть эти данные опасности утечки в худшем;

- правильная настройка учётных записей администратора. Иногда даже случаются моменты, когда при установке и настройке платформы просто оставляют дефолтную учётную запись администратора. В таком случае у любого пользователя есть возможность воспользоваться привилегированными правами, что может иметь печальные последствия.

- использование файрвола позволит блокировать или разрешать взаимодействие с базой данных через разные порты, что может помешать злоумышленникам отсылать запросы в СУБД извне;

- исключение несанкционированного физического доступа к серверам с базами данных;

- своевременное обновление программного обеспечения.

- регулярное резервное копирование данных и их хранение на автономных ресурсах (облако, съёмные носители, отдельный сервер) позволит не потерять большой массив данных в таких чрезвычайных ситуациях, как атака программы-шифровальщика или сбой в работе аппаратуры.

Со стороны СУБД: мониторинг активности базы данных позволит определить подозрительные запросы и принять решение о дальнейших действиях.

Со стороны конечных пользователей:

- использование актуальных антивирусов для снижения риска использования программ, которые позволят злоумышленникам получить доступ к СУБД;

- постоянное обучение сотрудников по вопросам безопасности. Важно понимать, что злоумышленники могут заполучить доступ к системе не только извне, но и проникнув внутрь компании. Например, представившись членом команды техподдержки и попросив учётные данные сотрудника под предлогом проверки системы или перенастройки доступа. Или заполучив логин и пароль с помощью фишинговой атаки;

- мониторинг активности пользователей. Если злоумышленник — это сам сотрудник компании, то важно вовремя его вычислить, иначе утечка информации будет неотвратима. Лучше всего это сделать когда злоумышленник только собирает данные, чтобы перекрыть ему каналы доступа к базам. Если же сотрудник уже заполучил все необходимые данные, но они пока никуда не утекли, то одним из выходов является применение специальных систем по предотвращению утечек данных, которые позволяют заблокировать передачу важных данных и даже заблокировать учётную запись злоумышленника. Если же данные уже покинули периметр системы, то что-то делать уже поздно.

Комментарии

2Это не так. Лет семь назад я написал статью "Как спрятать базу 1С от тех кто в ней не работает". Вся настройка делается на уровне доступа к файловой системе NTFS. Кому интересно, можете загуглить название статьи. Оно есть в поиске.

Что это было?