Наши коллеги из clubtk.ru написали материал: как происходит обезличивание, блокирование и уничтожение персональных данных. С их разрешения мы перепечатываем статью полностью.

Разберемся, что скрывается за этими понятиями и как происходит обезличивание.

Уничтожение, блокирование и обезличивание персданных: в чем разница

Расшифровка этих понятий содержится в ст. 3 закона от 27.07.2006 № 152-ФЗ:

уничтожение – действия, приводящие к невозможности восстановления содержания персданных в информационной системе или уничтожению материального носителя, содержащего такие данные;

блокирование – временное прекращение обработки персданных;

обезличивание – действия, приводящие к невозможности определения принадлежности персданных конкретному субъекту без дополнительной информации.

Нарушение правил обработки, обезличивания, блокирования и уничтожения персональных данных влечет за собой привлечение к административной ответственности.

В каких случаях используется обезличивание персданных

Этот способ обработки персданных практически исключает возможность выделения информации о конкретном лице из общей базы.

Применение этого метода возможно только при использовании средств автоматизации при обработке сведений.

Этот способ обработки персданных позволяет выделить данные одного субъекта из общего массива только с помощью специальных средств.

Это эффективный способ защиты информации в условиях невозможности либо дороговизны организации ее правильного хранения.

Зачем нужно обезличивание

Цель обезличивания – защита персданных в случае несанкционированного доступа. Если база попадет в руки к мошенникам, отсутствие ключа для восстановления сведений значительно усложнит им работу.

Необходимость защиты личных данных обусловлена резким ростом случаев утечки информации. Адреса, номера телефонов и банковских карт попадают в руки мошенников.

Утечка информации происходит не только в результате взлома баз информационных систем злоумышленниками, но и в результате халатности или недобросовестных действий сотрудников.

Процедуры обезличивания, блокирования, удаления и уничтожения персональных данных помогают защитить личную информацию о гражданах.

Применяемые методы обезличивания персданных

Требования к процедуре и методы ее осуществления определены в Методических рекомендациях по применению приказа Роскомнадзора от 05.09.2013 № 996 (утв. Роскомнадзором 13.12.2013).

Название | Суть метода |

Введение идентификаторов | Замена части информации идентификаторами. Одновременно создается справочник соответствия |

Изменение состава или семантики | Замена части информации результатами статистики, ее преобразование, обобщение или удаление |

Декомпозиция | Разделение массива информации на несколько частей с раздельным их хранением |

Перемешивание | Перестановка отдельных частей сведений в массиве |

Порядок обезличивания

Пошаговая процедура выглядит следующим образом:

Шаг 1. Разработка локальных нормативно-правовых актов. Их перечень не установлен и определяется самим оператором персональных данных.

Это могут быть: положение о работе с персональными данными; положение о защите и обработке персональных данных; другие локальные НПА.

Шаг 2. Назначение ответственных лиц путем издания соответствующего приказа.

Шаг 3. Обучение ответственных лиц правилам и методам обработки персданных.

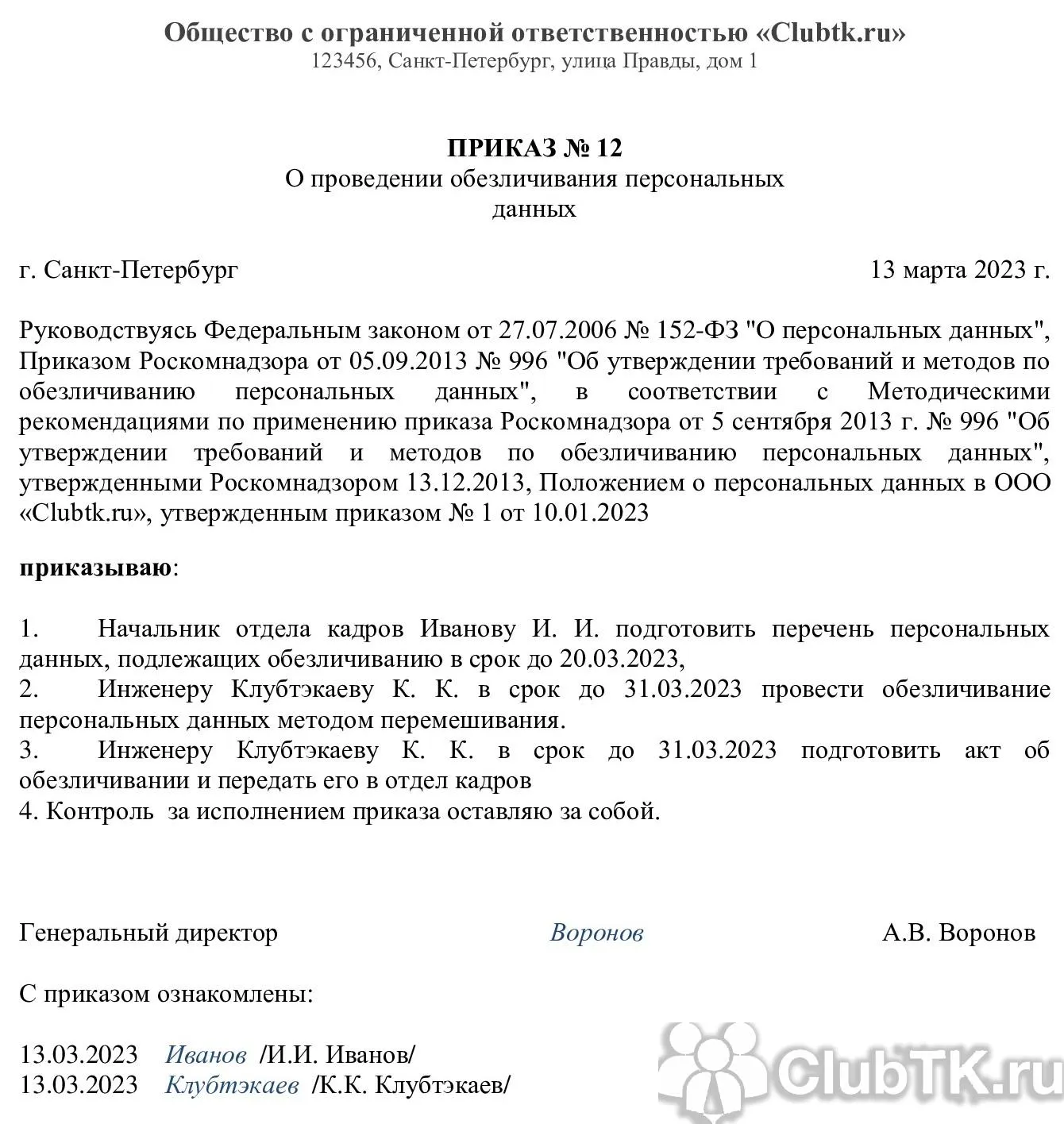

Шаг 4. Издание приказа о проведении процедуры.

Приказ составляется в свободной форме, но с обязательным указанием методов и средств проведения процедуры, сроков и ответственных лиц.

Шаг 5. Непосредственное проведение процедуры, по результатам которой составляется соответствующий акт в произвольной форме.

В акте указываются проведенные процедуры и перечень персданных, в отношении которых они были проведены.

Начать дискуссию